Was ist Identity and Access Management (IAM)?

Unternehmen und ihre Mitarbeiter haben eine wachsende Anzahl von Geräten und Services zur Verfügung und unterschiedliche Anforderungen an IAM-Systeme. Wie hilft Ihnen IAM, sie alle effektiv zu kontrollieren?

Was ist Identity and Access Management (IAM)?

Unternehmen und ihre Mitarbeiter haben eine wachsende Anzahl von Geräten und Services zur Verfügung und unterschiedliche Anforderungen an IAM-Systeme. Wie hilft Ihnen IAM, sie alle effektiv zu kontrollieren?

Efecte IAM Lösung

Sehen Sie sich die Produktseite der Efecte IAM-Lösung an und entdecken Sie weitere Inhalte zur Steuerung von Identitäten und Zugriffen.

Mehr lesenZentralisierung und Vereinfachung von IAM-Services

Erfahren Sie mehr über User Experience, Fulfillment und andere Trends im Identity und Access Management (IAM) in unserem Leitfaden Modernes Identity und Access Management.

Leitfaden herunterladen (EN)Identity Management (IDM) und Access Management (AM)

Identity and access management (IAM) Systeme lassen sich in zwei Kategorien einteilen: Identity Management (IDM) und Access Management (AM).

IDM ist die Verwaltung von Benutzerprofilen und Berechtigungen. Es verwaltet zum Beispiel Provisioning- und De-Provisioning-Funktionen über Workflows. AM ist die Verwendung von Benutzerprofilen für die Zugriffskontrolle. Es verwaltet z. B. Authentifizierung, Single Sign-On (SSO), Autorisierung für die Benutzer.

Bei den Benutzern kann es sich um einen Kunden, ein Mitglied eines Ökosystems, einen Mitarbeiter oder eine nicht-menschliche Identität handeln.

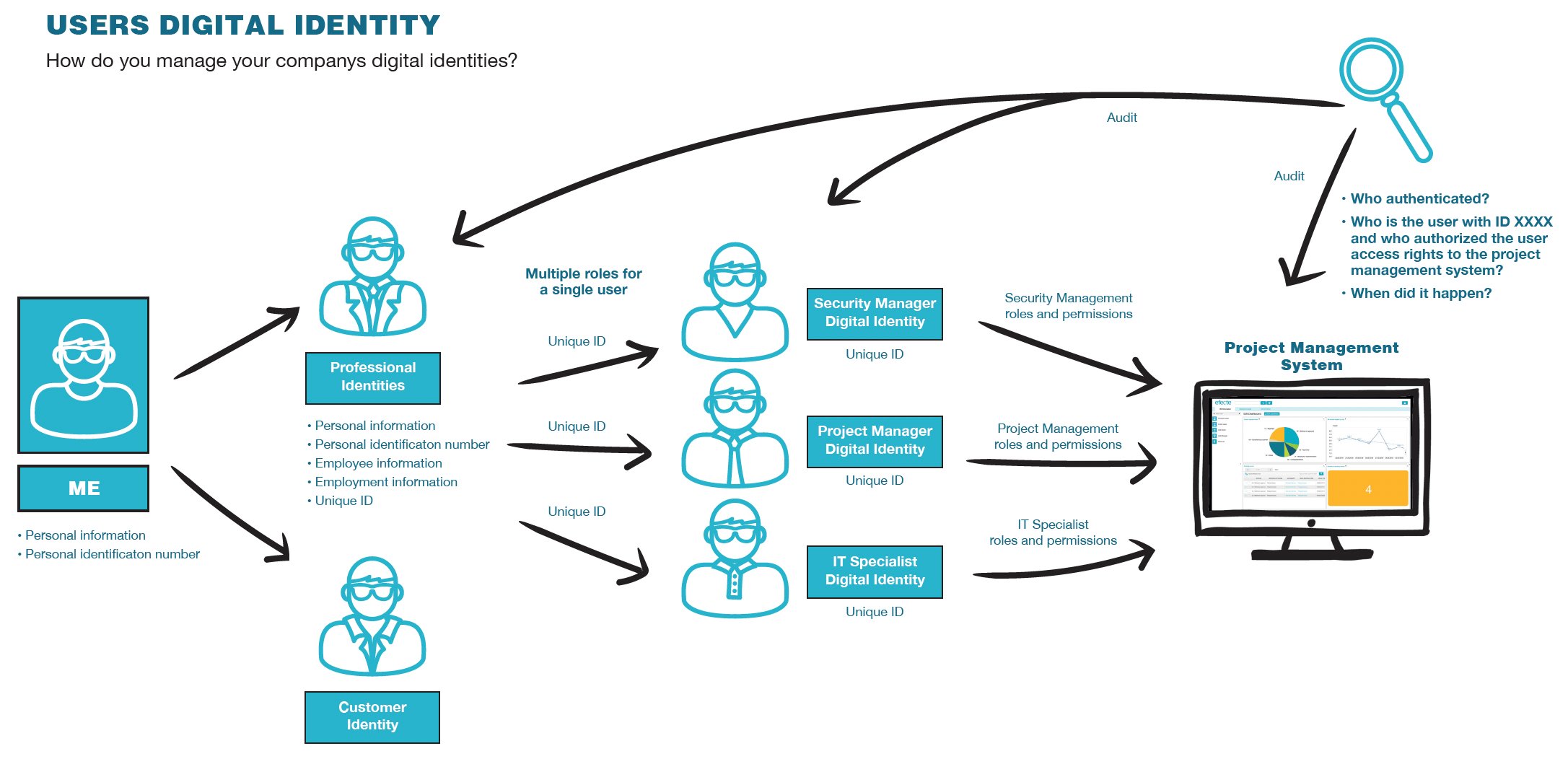

Die Hauptidee bei jeder IAM-Lösung ist es, als zentraler Identitätsspeicher zu fungieren. Je nach Kundenbedürfnis können Benutzer mehrere Identitäten haben, die gesteuert und überwacht werden, und zwar möglichst automatisiert. Mit einer zentralisierten IAM-Lösung erhalten Sie Vorteile, indem Sie z. B. Flexibilität für das Geschäft, erhöhte Sicherheit und die Einhaltung von Vorschriften bieten.

IAM kann zu Beginn ohne Automatisierung auf Zielsystemen verwaltet und überwacht werden, dann sollte man sich um Anfrage- und Genehmigungsprozesse bemühen und den Audit-Trail durch manuelle Provisionierung verfolgen.

IAM-Tools variieren je nach Bedarf. Es gibt jedoch bestimmte Standards, die beim Aufbau einer erfolgreichen Identity- und Access-Management-Lösung zu beachten sind. IAM-Lösungen können schrittweise implementiert werden. Das macht den Prozess flexibler und anpassungsfähiger an die Bedürfnisse der Organisation.

Was macht ein gutes IAM-System aus?

In jedem Unternehmen wird eine Fülle von Informationen und Daten verarbeitet. IT-Experten sind mit der Verwaltung dieser Informationsflut beauftragt. Die Verwaltung von Daten und der Zugriff darauf wird immer anspruchsvoller, da sich die IT-Umgebung von Unternehmen immer schneller weiterentwickelt.

Unternehmen und Mitarbeiter haben eine wachsende Anzahl von Geräten und Diensten zur Verfügung, was andere Anforderungen an IAM-Systeme erzwingt. Jüngste Trends in anderen Bereichen der IT haben die IAM-Branche ebenfalls dramatisch beeinflusst, darunter die Verbreitung von Cloud-Diensten, ausgelagerte Mitarbeiter, Bring-your-own-device (BYOD), die Notwendigkeit einer exzellenten Benutzererfahrung und neue Gesetze wie GDPR.

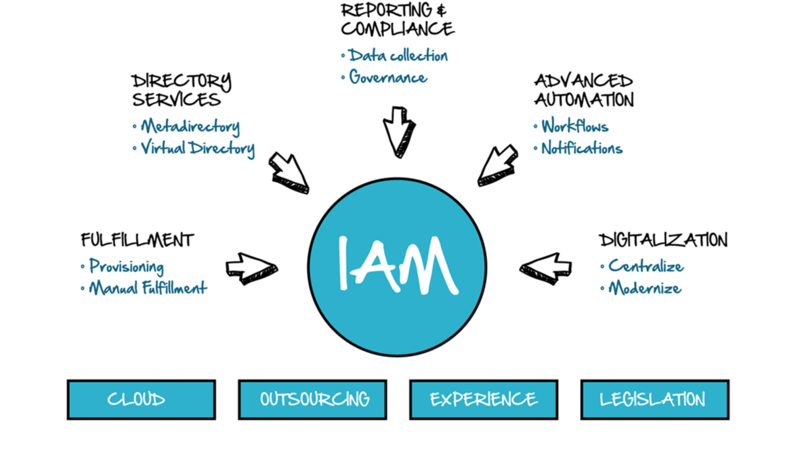

Um den Anforderungen von Unternehmen gerecht zu werden und auf sich ändernde Umgebungen zu reagieren, werden die meisten IAM-Systeme und IT-Experten 5 Schlüsselbereiche berücksichtigen.

1: Fulfillment

Fulfillment ist der Prozess, bei dem Mitarbeiter, Partner und andere Beteiligte mit den erforderlichen Rechten ausgestattet werden, um auf Systeme mit den entsprechenden Berechtigungen zuzugreifen. Fulfillment kann auf zwei primäre Arten durchgeführt werden: Provisioning und manuelles Fulfillment. Provisioning bedeutet, dass der Prozess des Hinzufügens, Entfernens oder Änderns von Zugriffsrechten oder Informationen im Zielsystem automatisiert ist. Bei der manuellen Erfüllung muss ein Benutzer die Informationen im Zielsystem manuell hinzufügen, ändern oder entfernen.

2: Directory Services

Verzeichnisdienste oder Verzeichnisse beziehen sich auf die Systeme, die zum Speichern, Synchronisieren und Verwalten von Identitätsinformationen und Berechtigungsnachweisen verwendet werden. Verzeichnisse werden verwendet, um den Zugriff auf Unternehmensdienste, -ressourcen und -informationen zu ermöglichen, indem Benutzer, Zugänge und Zugriffspunkte zusammengeführt werden. Die effektive Nutzung, Zentralisierung und Konsolidierung dieses breiten Spektrums an Informationen ist der treibende Faktor bei der Förderung des schnellen Zugriffs auf wichtige Systeme und Informationen. In vielen Fällen speichern Unternehmen die Benutzerdaten in einem separaten System wie einem Active Directory (AD) oder einem anderen Account Repository.

3: Reporting & Compliance

Die schnelle und einfache Überprüfung von Identitäten, Zugriffsrechten und allen Informationen, die in Ihrer IAM-Lösung verwaltet und gepflegt werden, ist von entscheidender Bedeutung, um konform zu bleiben und die Informationen sicher zu halten. Viele traditionelle IAM-Systeme verfügen über begrenzte, minimale oder komplizierte Reporting-Tools. Während sich die gesamte IAM-Branche und die Vorschriften bezüglich der Speicherung und Verarbeitung von Benutzerdaten weiterentwickelt haben, haben sich diese Tools jedoch nur langsam entwickelt. Moderne IAM-Systeme müssen Unterstützung für Auditing, Rezertifizierung und die Möglichkeit bieten, jegliche Identitäts- oder Zugriffsinformationen zu prüfen.

4: Advanced Automation

Ein Teil von Fulfillment war die Bereitstellung oder automatisierte Änderungen am Account Repository (z. B. AD). Bei der Betrachtung von IAM-Lösungen ist dies typischerweise der Hauptbereich, der rund um die Automatisierung betrachtet wird. Unternehmen, die wirklich an einer Effizienzsteigerung interessiert sind, sollten stattdessen die Automatisierung folgender Bereiche in Betracht ziehen: Passwortverwaltung, Genehmigungen, Benachrichtigungen und andere häufig genutzte Bereiche. Einige dieser Bereiche sind traditionell nicht Bestandteil von IAM-Systemen oder Teil der Entscheidungskriterien. Aufgrund des zunehmenden Interesses und des Wunsches nach automatisierten Systemen werden sie jedoch schnell zu einer wichtigen Anforderung.

5: Digitalization

Das Thema Digitalisierung ist für viele Branchen und Bereiche zum Schlagwort geworden, zum Teil aus gutem Grund. Wenn Organisationen viele ihrer Prozesse und Dienstleistungen digitalisieren können, verringern sie zwangsläufig die Durchlaufzeit und verbessern die Möglichkeit zur weiteren Automatisierung. Der gesamte Prozess der Digitalisierung kann viele Formen annehmen und erfordert viele Akteure. Je nach Reifegrad und Systemen der Organisation kann dies so einfach sein wie die Ablösung von E-Mails und Excels durch eine einheitliche Lösung oder der Einsatz eines modernen Systems mit einem Self-Service-Portal, Reporting-Tools und Automatisierungsfunktionen.

Andere Trends und Überlegungen

Die Themen Fulfillment, Verzeichnisse, Regulierung, Automatisierung und Digitalisierung sind nur einige der Hauptbereiche rund um IAM-Systeme. Unternehmen, die die Einführung eines IAM-Systems oder die Ablösung eines alten Systems erwägen, müssen auch eine Reihe anderer verwandter Trends und Bereiche berücksichtigen. Einige bemerkenswerte Trends sind:

- Cloud und Software as a Service

- Mobile und ausgelagerte Arbeitskräfte.

- Verschärfte Gesetzgebung

- Benutzerfreundlichkeit und Verarbeitungsgeschwindigkeit.

3 Häufige Fragen rund um IAM

1) Wie funktioniert IAM?

Traditionell waren IAM-Systeme kostspielig und kompliziert in der Bereitstellung. Bei der Cloud-Bereitstellung muss Ihr Unternehmen jedoch keine Infrastruktur mehr kaufen, betreiben und warten. Cloud-Technologien unterstützen zudem eine servicebasierte Preisgestaltung, die die Einführungskosten weiter reduziert. Ein modernes IAM-System sollte in der Lage sein, jede Beförderung oder Rolle zu handhaben und sicherzustellen, dass Mitarbeiter immer die richtigen Berechtigungen und Zugriffsrechte haben. Ein häufiges Problem ist, dass die notwendigen Berechtigungen schnell erteilt werden, aber die Ebenen nicht zurückgegeben werden, wenn die erweiterten Rechte nicht mehr benötigt werden.

Grundsätzlich baut Identity und Access Management auf vier Kernelementen auf:

- Ein Verzeichnis der persönlichen Daten für das System, um jeden Benutzer zu identifizieren

- IAM-Tools zur Verwaltung der Daten im Zusammenhang mit dem Identity Lifecycle Management

- Ein zuverlässiges System zur Regelung des Benutzerzugriffs, einschließlich Zugriffsberechtigungen und Sicherheitsrichtlinien

- Ein effektives Auditing- und Reporting-System, damit überprüft werden kann, was auf Ihrem System passiert.

2) Warum brauche ich IAM?

Identitäts- und Zugriffsmanagement ist (oder sollte zumindest) ein kritischer Teil jedes Unternehmens-Sicherheitsplans sein. Heutzutage, da unsere Wirtschaft stark digitalisiert ist, ist IAM direkt mit der Produktivität und Sicherheit von Organisationen verbunden.

Unternehmen, die nicht in der Lage sind, Partnern, Beratern oder temporären Mitarbeitern schnell und einfach Zugriffsrechte zu gewähren, erhalten nicht den vollen Nutzen aus diesen Diensten. Ebenso ist die Sicherheit des Systems gefährdet, wenn diese Zugänge oder Konten nicht gesperrt oder entfernt werden.

Die Gesetzgebung rund um persönliche Informationen und Identitäten hat in den letzten Jahren zugenommen und wird in Zukunft noch weiter zunehmen. Die bemerkenswerteste Gesetzgebung in diesem Bereich ist die GDPR. Im Rahmen dieser Gesetzgebung müssen Organisationen leicht erkennen können, welche Daten gespeichert sind, wo sie gespeichert sind und wie sie verwendet werden. Außerdem müssen sie den Nutzern eine einfache Möglichkeit bieten, diese Informationen anzufordern und auf Wunsch auch löschen zu lassen. Cloud-Technologien helfen dabei, die Aufrüstung und Wartung dieser Systeme zu vereinfachen. Der Einsatz von Cloud-Technologien hat auch dazu beigetragen, Integrationen und Sicherheitsberichte zu vereinfachen. Cloud-Technologien und Software-as-a-Service-Lösungen haben die anfänglichen Einführungskosten weiter gesenkt und machen diese Technologien für eine viel breitere Palette von Kunden zugänglich.

3) Was sind die Vorteile eines IAM-Systems?

Grundlegende IAM-Systeme sollten es Managern ermöglichen, einfach nach Benutzerinformationen zu suchen, um Probleme mit GDPR zu adressieren. Fortschrittliche IAM-Systeme holen diese Informationen automatisch ab und präsentieren sie mit Hilfe von Workflows, die den Bedarf an menschlichen Handlungen reduzieren und gleichzeitig die Sicherheit erhöhen, indem sie den Zugriff auf kritische und vertrauliche Informationen verringern. Viele Systeme werden auch ein Self-Service-Portal einsetzen, um diesen Prozess weiter zu vereinfachen, indem sie den Benutzern einen Ort bieten, an dem sie die gespeicherten Informationen überprüfen oder anfordern können.

Ein profundes Identitäts- und Zugriffs-Managementsystem kann Ihrer Organisation in vielerlei Hinsicht einen erheblichen Wettbewerbsvorteil verschaffen. Mit dem zunehmenden Bedarf, Benutzern außerhalb Ihrer Organisation (Partnern, Kunden, Lieferanten, Auftragnehmern und Mitarbeitern) Zugang zu gewähren, wird ein IAM-System als Wegbereiter für niedrigere Betriebskosten und eine Quelle für erhöhte Effizienz dienen.

Wenn Sie eine IAM-Lösung in Betracht ziehen, müssen Sie neben der technischen Spezifikation auch die Erfahrungen der Endbenutzer berücksichtigen. Automatisierung kann sehr vorteilhaft sein, aber wenn die Mitarbeiter nicht in der Lage oder nicht willens sind, das System zu nutzen, bleiben die Prozesse unverändert und Ihre Investition ist umsonst.

Wie Sie mit IAM loslegen

Viele denken, der erste Schritt bei der IAM-Planung sei, sich eine IAM-Lösung zu besorgen oder mit dem Aufbau zu beginnen. Es gibt jedoch mehrere Schritte, die Organisationen unternehmen können (und sollten), bevor sie in eine zentralisierte IAM-Lösung investieren. IAM-Projekte können langwierig, teuer und frustrierend sein, aber mit guter Vorbereitung und kleinen Schritten wird sich jedes IAM-Projekt als erfolgreich erweisen.

Wir haben einige Vorbereitungsaufgaben und -materialien zusammengestellt, die an einem bestimmten Punkt Ihrer IAM-Reise entscheidend sein werden. Warum also nicht gleich damit anfangen, schließlich ist jeder Schritt in die richtige Richtung ein Fortschritt.

Definieren Sie die IAM-Prinzipien Ihrer Organisation

Wenn man sich über Identity und Access Management unterhält, hat jeder der Anwesenden eine Meinung zu jedem Thema. Es ist jedoch selten, dass die Hände gehoben werden, wenn eine Frage wie "Wem gehört IAM?" oder "Wer stellt sicher, dass IAM richtig gepflegt wird?" auftaucht.

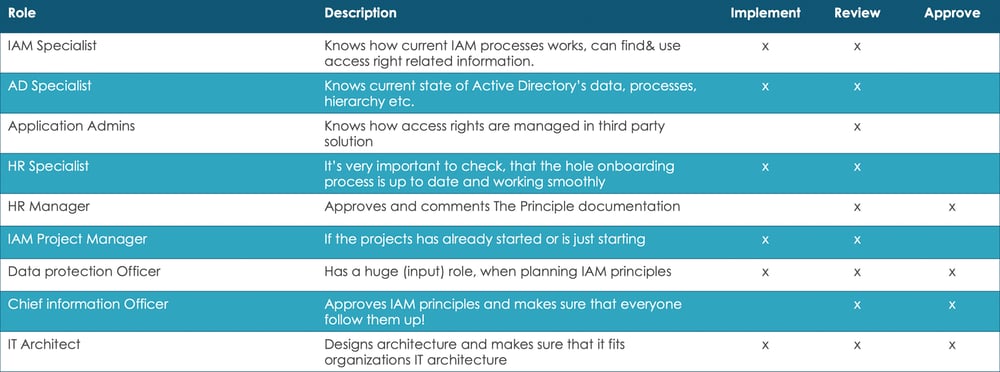

Wenn Ihre Gespräche rund um IAM beginnen, ist es wichtig, dass einige Schlüsselfiguren beteiligt sind. Hier ist eine Liste von Rollen, die unserer Meinung nach bei der Planung, Dokumentation und Freigabe von IAM-Prinzipien einbezogen werden sollten.

Warum werden IAM-Prinzipien benötigt?

IAM-Prinzipien sind die Richtlinien von Organisationen, wenn es um das Identitäts- und Zugriffsmanagement geht.

Die Prinzipien sollten auf Gesetzgebung, Gesetzen, Informations-Sicherheitspolitik, Empfehlungen, GDPR, etc. basieren.

- IAM-Prinzipien definieren die notwendigen Aktionen, wenn es um die Verwaltung der digitalen Identität eines Benutzers geht.

- Ohne diese Prinzipien wird die Verwaltung von Identitäten und Zugängen in der Welt der Digitalisierung sehr viel schwieriger zu handhaben sein.

- Zu verstehen, was diese Prinzipien in der Praxis bedeuten und diese Prinzipien niederzuschreiben, sind die ersten Schritte auf dem Weg zu einem sicheren und zentralisierten Identity und Access Management.

- Der nächste Schritt besteht darin, diese Prinzipien in den täglichen Gebrauch zu übernehmen.

Brauchen Sie Hilfe bei der Planung der IAM-Prinzipien Ihrer Organisation? Hier sind einige der Rollen, in die Sie sich einbringen müssen.

Eindeutige IDs erstellen und verwenden

Wenn es um die Identifizierung von Benutzern in dieser Welt der Digitalisierung geht, werden Sie vielleicht feststellen, dass die alten Messungen heute einfach nicht mehr ausreichen. Es ist sehr wichtig, damit zu beginnen, die digitalen Identitäten der Benutzer in verschiedenen Anwendungen (Systemen und Diensten) zu identifizieren.

Der erste Schritt besteht darin, herauszufinden, ob es bereits eine eindeutige ID gibt, die verwendet werden kann. Hier sind einige Fragen, die Ihnen helfen können, eine eindeutige ID zu definieren:

- Welche Art von Informationen werden vom Benutzer gesammelt, wenn ein neuer Mitarbeiter beginnt? Bitte beachten Sie: Es wird nicht empfohlen, eine persönliche Identifikationsnummer als eindeutige ID in irgendwelchen Anwendungen oder Systemen zu verwenden.

- Wird dem neuen Benutzer von einem anderen System (z.B. HR-System) eine Mitarbeiternummer zugeteilt? Zur Erinnerung: Externe oder temporäre Benutzer dürfen keine Mitarbeiternummer von Ihrem HR-System erhalten.

- Könnte dies für interne Benutzer als eindeutige IDs verwendet werden?

Es ist wichtig, eindeutige IDs in jedem System, jeder Anwendung oder jedem Dienst obligatorisch zu machen. Eine eindeutige ID sollte auch für bestehende Anwendungen aktualisiert werden. Das mag nach harter Arbeit klingen, ist aber heutzutage fast schon Pflicht.

Definieren Sie die IAM-Prinzipien Ihrer Organisation

Kennen Sie dieses Gefühl, alles hängt an allem, und Sie wissen nicht, wo Sie anfangen sollen... Unser bester Rat in solchen Situationen, lassen Sie sich nicht von der Arbeit, die vor Ihnen liegt, überwältigen. Die Prüfung für und die Implementierung eines IAM-Systems ist einfach etwas, das getan werden muss. Die gute Nachricht ist, dass jede IAM-Anforderung in 4 Phasen unterteilt werden kann.

1: Überprüfen und erfassen Sie die Anwendungen Ihrer Organisation.

Sammeln Sie die benötigten Informationen von allen Anwendungen, Systemen und Diensten Ihres Unternehmens (z. B. Name, Beschreibung, Eigentümer, Administratoren usw.)

- Beginnen Sie mit einer bis fünf Anwendungen, beenden Sie diese, wählen Sie einen weiteren Satz und fahren Sie fort.

- Stellen Sie sicher, dass der Anwendungseigentümer oder die Administratoren die Verantwortung für die Aktualisierung der Anwendungsinformationen in der Zukunft übernehmen.

2: Legen Sie die zugehörigen Zugriffsrechte fest.

Identifizieren Sie die verschiedenen Arten von Zugriffsrechten, die mit jeder Anwendung, jedem System oder jedem Dienst verbunden sind. Sammeln Sie benötigte Informationen von verwandten Zugriffsrechten (z. B. benutzerfreundlicher Name, Beschreibung, verwandte AD-Gruppe usw.)

Denken Sie daran, dies zu berücksichtigen:

- Wofür sind die Zugriffsrechte?

- Welche genauen Informationen oder Rechte erhält der Benutzer mit diesem Zugriff?

- Sind die Zugriffsrechte auf einem erforderlichen Niveau oder sollten sie spezifischer sein?

3: Erstellen Sie einen Katalog für die Abfrage von Zugriffsrechten.

Jetzt kennen Sie die Zugriffsrechte für jede Anwendung und haben die nötigen Informationen, um Ihren Katalog zu planen. Aber vergessen Sie nicht, sich zu fragen:

- Was sind die Hauptkategorien innerhalb des Katalogs (z. B. allgemeine Anwendungen, Finanzanwendungen, IT-Anwendungen, CRM-System)?

- Was sind die Anwendungen innerhalb jeder dieser Kategorien?

- Welche zugehörigen Zugriffsrechte kann ein Benutzer bestellen?

- Wie benutzerfreundlich ist der Antragsprozess, und wie beantragen Benutzer Rechte?

4: Werden Sie kreativ mit Ihren Bedürfnissen.

Jetzt sind Sie bereit, Ihre IAM-Implementierung zu starten, indem Sie :

- Automatisieren der attribut-basierten Zugriffs-Rechteverwaltung

- Definition von toxischen Kombinationen und anderen Funktionstrennungs-Kontrollen (SOD)

- Rollen-Management

Benötigen Sie Hilfe bei den ersten Schritten? Wir haben Vorlagen erstellt, die Sie bei der Definition Ihrer Zugriffsrechte und Anwendungen unterstützen. Download unserer Vorlagen (Excel)»

Efecte IAM eine moderne Lösung

Sie möchten herausfinden, wie eine moderne IAM-Lösung aussieht. Sehen Sie sich die Efecte IAM-Lösung Produktseite an und entdecken sie mehr Inhalte, zu Identitäts- und Zugriffsverwaltung.Want to learn more about IAM?

Laden Sie unseren Leitfaden Modern Identity and Access Management in Unternehmen: Praktische Tipps für IT-Eintscheidungsträger.